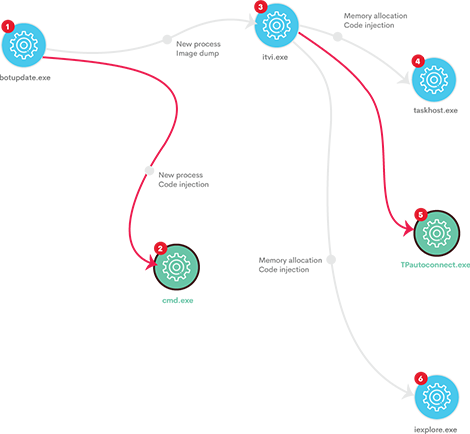

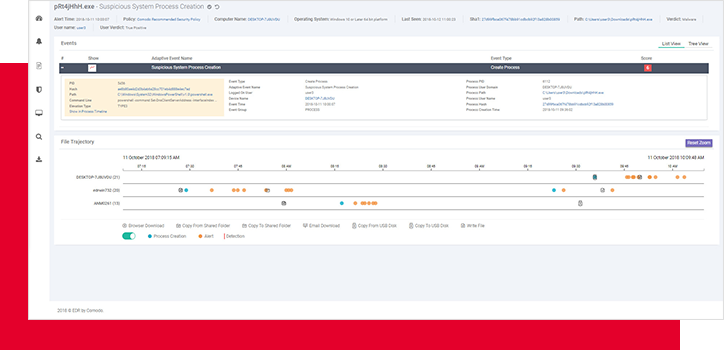

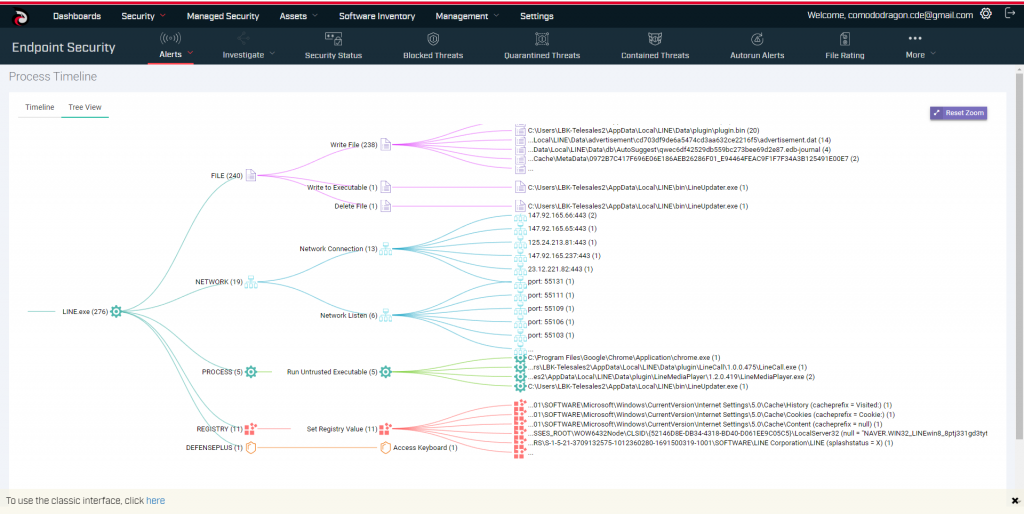

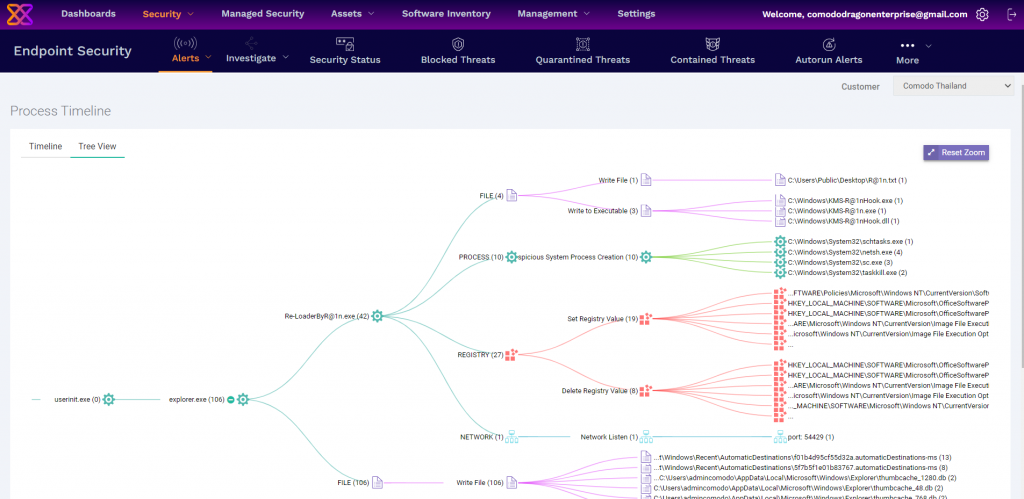

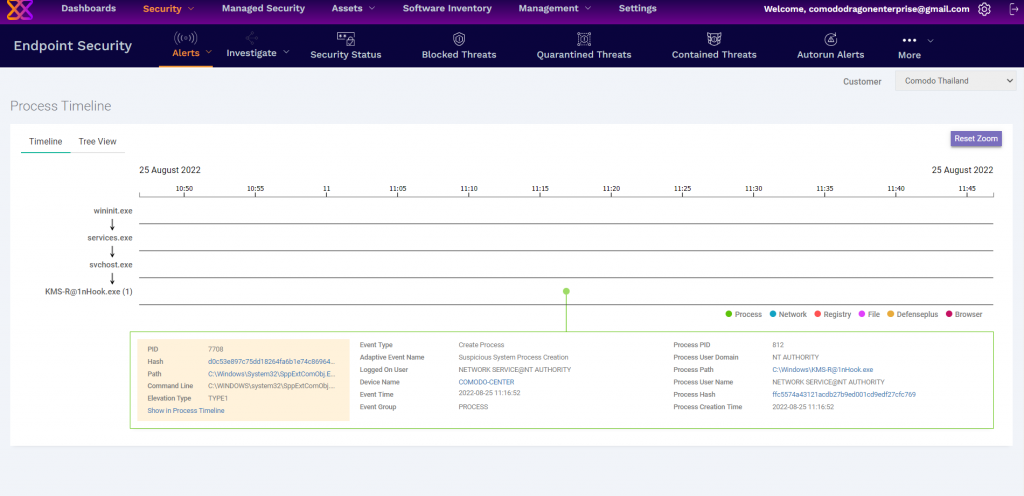

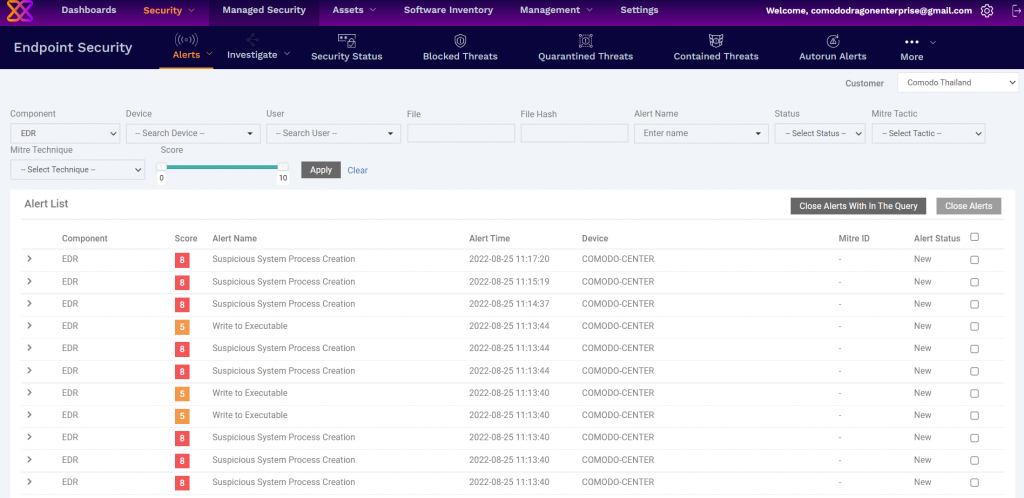

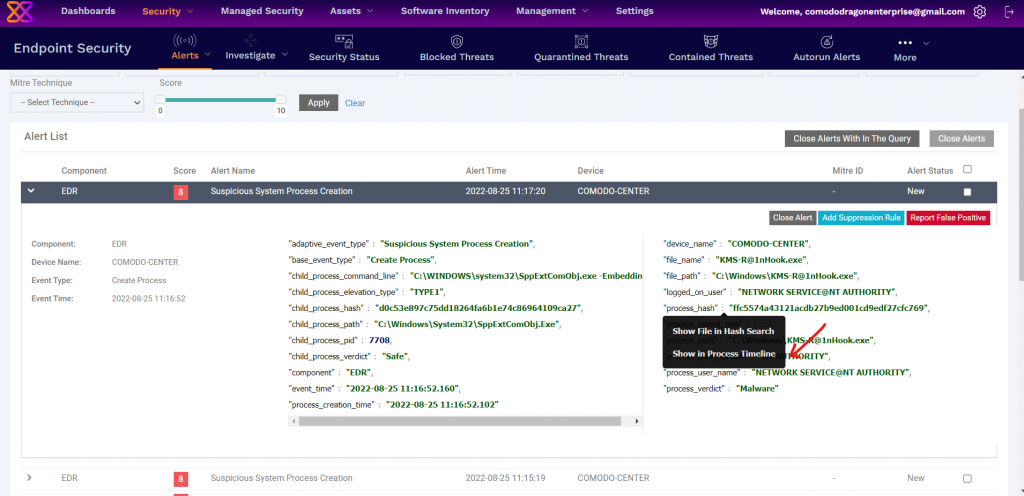

Attack Vector Threat Visualizations

แสดงภาพเหตุการ์ผ่านแดชบอร์ด ไฟล์ที่ไม่น่าเชื่อถือและลำดับชั้นของกระบวนการ เหตุการณ์ที่อิงตามกระบวนการจะ แสดงในโครงสร้างมุมมอง tree-view เพื่อช่วยให้นักวิเคราะห์เข้าใจพฤติกรรมของกระบวนการได้ดีขึ้น รายละเอียดวิถีของอุปกรณ์มีหน้าจอแยกต่างหากเพื่อเจาะลึกลงไปในอุปกรณ์เพื่อข้อมูลเชิงลึกเมื่อตรวจสอบเวกเตอร์การโจมตี

Keep your endpoints up to date

การป้องกันภัยคุกคามทางเว็บแบบ Zero-day โดยไม่ขัดขวางประสิทธิภาพการทำงานของพนักงาน ตรวจจับภัยคุกคามที่ไม่มีไฟล์ที่ไม่รู้จัก 100% ด้วยเครื่องมือวิเคราะห์ไฟล์อัจฉริยะของ Comodo จาก Policyที่เราแนะนำ ซึ่งสร้างขึ้นจากการตรวจสอบการวิเคราะห์พฤติกรรมภัยคุกคาม

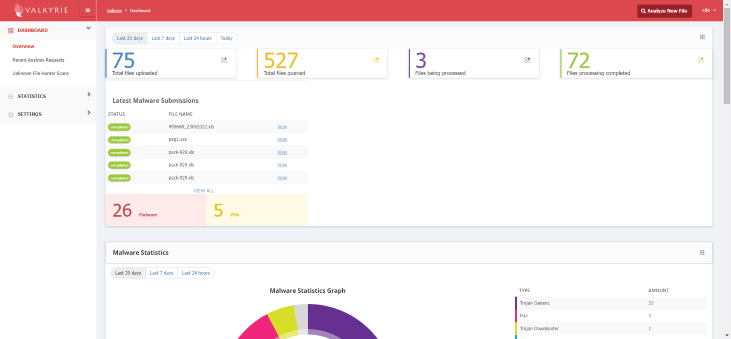

Full Detection Forecast Analysis

อัปเดตฐานข้อมูลไวรัสให้อัตโนมัติหลังตรวจสอบกระบวนการที่ทำงานในสภาพแวดล้อมของคุณอย่างต่อเนื่อง เปิดใช้งานตัวแทนที่มีน้ำหนักเบาของเราเพื่อเริ่มการดำเนินการปรับปรุงความพยายามในการติดตามผล